@ 개요 : SW 단에서 sniffing 으로 패킷을 캡쳐 하는 방법 말고 만약 라우터를 장악했다면

손

쉽게 사용자 PC의 패킷을 sniffing 할 수 있다.

@ 설정

사용자PC가 172.16.122.72

이고 HTTP 패킷만 캡쳐)

ip access-list 100 permit tcp host 172.16.122.72 any

eq 80

ip access-list 100 permit tcp any eq 80 host 172.16.122.72

!

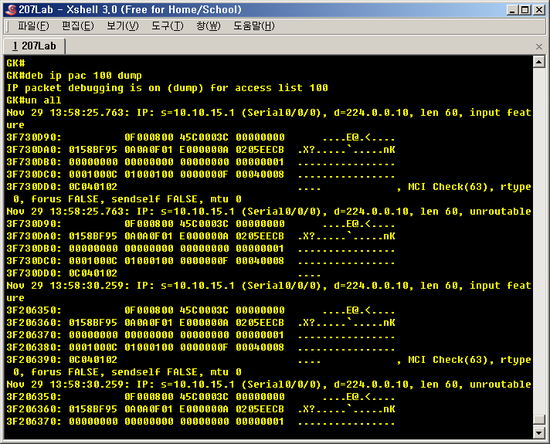

debug

ip packet 100 dump

-> 참고로 dump 는 hidden 명령어, 아래와 비슷한 화면으로 출력

un

debug ip packet 100 dump 또는 un all

일반적으로 원격지에서 들어가는 시나리오기 때문에 텔넷,SSH 라인에 접근되었다고 가정하고 진행합니다.

또한 해당

Log가 syslog 로 보낸다던가 아니면 텔넷, SSH에서 화면 갈무리후 검색해서 찾는 방법을 사용 할 수 있습니다.

@

참고 사이트

http://isc.sans.org/diary.html?storyid=7609 <= 공식 참고

페이지

http://www.cisco.com/en/US/docs/ios/12_0/debug/command/reference/dipdrp.html#wp4599

<= 시스코 홈페이지 명령어 소개

http://www.foxnetwork.ru/articles/asus_sl1200_sniffering/asus_sl1200_sniffering_eng.htm

<= test2pcap.exe 사용법 소개